浪潮SSC通过对数据中心运维人员进行统一账号管理、身份认证、访问控制和行为审计等安全管理,提高数据中心的运维效率、规范操作流程,并有效解决内部安全风险与管理难题,如账号繁多密码管理难、密码弱口令、授权不明确、合法用户的非授权操作和误操作、非法用户的恶意访问、安全事故追查难、运维事件统计难等。

产品提供对数据中心服务器、网络设备等资产的集中管理和单点登录,并提供统一登录和认证入口,能够对运维人员的运维操作进行权限控制和审计。一方面,明确运维人员的访问权限,提高设备账号的安全性,并提高运维效率;另一方面,运维审计提供实时监控、事后回放,以及多种运维报表,提高数据中心运维安全内控水平,满足等保、企业内部管理规范的要求。

统一账号

数据中心内所有服务器、网络设备、安全设备、数据库和业务系统的账号作为从账号,浪潮SSC的账号作为主账号。数据中心的每个运维人员对应一个主账号,主账号用来做强身份认证,从账号用来单点登录并访问目标资源。主从账号模式极大的方便了运维人员和资产账号管理,同时实现了资产账号的实名运维。

统一认证

浪潮SSC采用安全加密通信协议,提供统一的安全登录入口,并采用双因子、强身份认证,支持静态口令认证、动态令牌认证、Radius认证、AD域认证、SMS短信认证等,**数据中心运维人员的实名登录。

统一授权

采用RBAC授权技术,对数据中心资产的授权进行细粒度授权和灵活授权,并支持多种安全策略定制,如时间段策略、IP策略、黑白名单命令策略等。另外,浪潮SSC支持组织机构授权和多种授权模式(如工作流、二次授权等),适用于人员众多、设备众多、授权关系复杂的数据中心应用环境。

安全审计

浪潮SSC采用深度协议解码技术,可以捕获运维人员对数据中心资产的操作行为,并进行关联审计、统计分析、关键字分析等综合分析,统一审计运维人员的操作行为和操作过程,发掘访问风险,对操作行为可以进行操作回放,可以生成各种运维报表,并提供详细的条件检索和查询。

部署模式

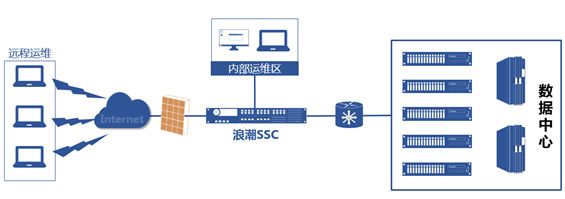

浪潮SSC采用旁路部署模式,部署在被管理设备的访问路径上,通过防火墙或者交换机的访问控制策略限定只能由浪潮SSC直接访问设备的远程维护端口。运维人员操作时只需登录浪潮SSC,通过系统展现的资源列表即可实现对所有授权设备的单点登录。

浪潮SSC逻辑部署示意图如下所示:

|

产品型号 |

SSC 1900 |

SSC 2900 |

SSC 3900 |

|

性能指标 |

|||

|

标配可管理节点数 |

100 |

200 |

300 |

|

可扩展管理节点数 |

500 |

800 |

1000 |

|

硬件规格 |

|||

|

机架类型 |

1U |

1U |

1U |

|

内存 |

8G |

16G |

32G |

|

硬盘存储容量 |

1TB |

2TB |

2TB |

|

串口 |

1个 |

1个 |

1个 |

|

千兆电口 |

8个 |

8个 |

8个 |

|

千兆光口 |

— |

4个 |

4个 |

|

万兆光口 |

— |

— |

4个 |

|

电源 |

单电源 |

冗余电源 |

冗余电源 |

|

备注:若管理节点数、硬盘、网口、电源等模块有扩展需求,请联系产品经理确认 |

|||

当前位置:

当前位置: